Typhoon, PRISMA CSI tarafından hazırlanan zafiyetli bir makinadır. Ayrıntılı bilgiye bu linkten ulaşabilirsiniz.

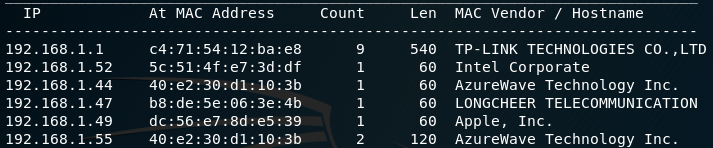

Netdiscover aracı ile makinaya ait IP adresini 192.168.1.55 olarak buluyoruz.

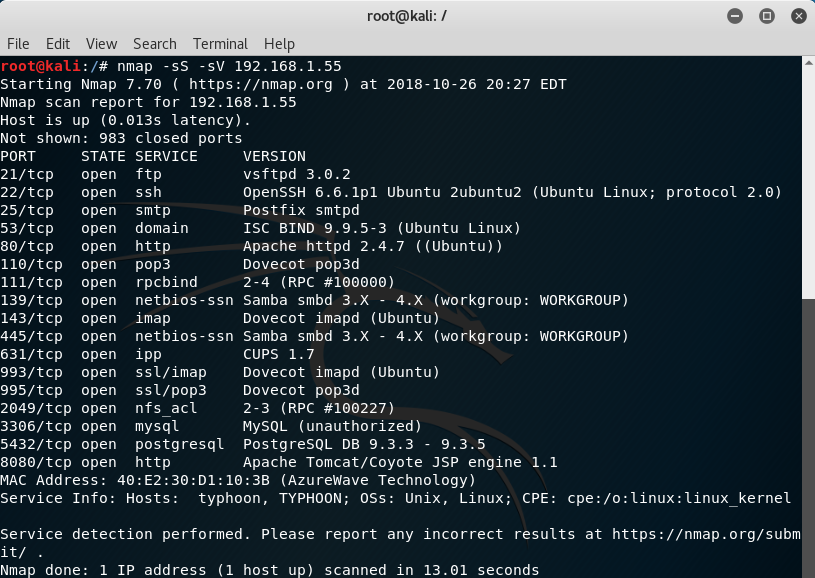

Ardından basit bir nmap taraması ile açık portları ve üzerinde çalışan servisleri öğreniyoruz.

Üzerinde çalışan çok sayıda servis mevcut. 8080 portundan başlamayı tercih ediyorum.

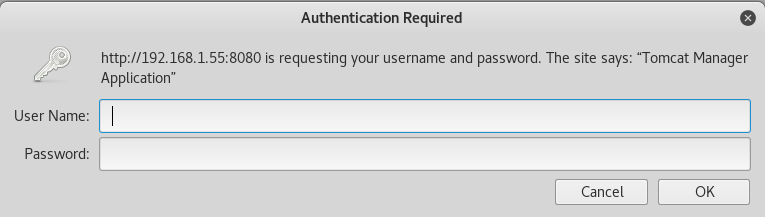

http://192.168.1.55:8080/ adresini ziyaret ettiğimizde bizi tomcat default sayfası karşılıyor. Buradan servisin konfigüre edilmediğine dair bir çıkarımda bulunmak mümkün. Bu sebepten gitmeyi denediğimiz ilk dizin “manager” oluyor.

Tomcat uygulaması için default username:password ikililerinden ilk olarak tomcat:tomcat deniyoruz ve bingo! İçeride war dosyası yükleyebileceğimiz bir “file upload” kısmı var.

İlk olarak bize bind shell verecek olan bir war dosyası oluşturuyoruz.

War dosyasını upload ettikten sonra, 192.168.1.55:8080/bindshell/bindshell.jsp adresine giderek dosyayı tetikliyoruz. Böylece tomcat7 kullanıcısı ile sisteme erişim sağlıyoruz. Ardından shelli etkileşimli hale getiriyoruz.

Yetki yükseltebilmek adına ilk olarak çekirdek ve dağıtım versiyonlarını kontrol ediyoruz.

3.13 çekirdek versiyonu için CVE-2015-1328 kodlu local exploiti mevcut. Exploit-db adresindeki exploiti çalıştırıyoruz.

Böylece root yetkilerine erişmiş oluyoruz.